Attacchi hacker, sicurezza informatica, guerra informatica, guerra ibrida: queste sono le parole d’ordine che ora circolano quotidianamente nei media. Le tipologie di vittime sono diverse: le segnalazioni si riferiscono a manovre contro aziende, agenzie governative e istituzioni di ogni tipo, settore e dimensione. Anche gli individui sono vittime di frodi online. Da un lato, ci sono attacchi specifici ad alcune strutture. Qui, i criminali scelgono obiettivi da cui possono estorcere somme maggiori. Queste azioni prendono di mira i sistemi il cui guasto provoca gravi danni e quindi è più probabile che i loro amministratori paghino il riscatto richiesto. Non si tratta affatto solo di aziende che forniscono servizi digitali, ma soprattutto di aziende industriali. Vittime famose sono leader di mercato globali di medie dimensioni, scalatori innovativi o campioni nascosti nel settore medico o farmaceutico. Sono tutti attraenti perché le loro informazioni sulla produzione e i dati aziendali sensibili vendono bene sul mercato nero.

L’IT debole attira i ladri di dati

D’altra parte, ci sono molte vittime accidentali. Questi hacker scelgono perché trovano falle nella loro sicurezza IT. Coloro che si trovano in una brutta posizione qui attirano letteralmente i ladri di dati. Quando gli aggressori vedono che non devono investire molti soldi o sforzi per hackerare un sistema, colpiscono immediatamente. I professionisti utilizzano scappatoie tecniche e decifrano 123 password comuni. Possono accedere a informazioni, account o password in modo fraudolento. Copiano o crittografano i dati elettronici. I criminali abusano di contenuti personali o gruppi di accesso per furti di identità, falsi trasferimenti o acquisizioni di account, con tragiche conseguenze per le vittime. Le aziende non possono più produrre, non fornire più prodotti, sono inaccessibili e non hanno più accesso alla loro tecnologia. Gli hacker estorcono ingenti riscatti con la minaccia che il bottino digitale non verrà mai rilasciato, distrutto o venduto online. Le decorazioni sono tanto creative quanto varie. Di norma, i criminali informatici intendono danneggiare le aziende, distruggere la loro immagine, esporre istituzioni e individui e/o estorcere capitali.

Aumentano i tentativi di estorsioni digitali

Usano molti metodi per questi atti criminali. I professionisti IT, ad esempio, parlano di spyware, pesca subacquea, virus informatici, vulnerabilità zero-day o attacchi DDoS e attacchi SMS. La più grande minaccia al momento è il ransomware. Con questo strumento per i tentativi di estorsione digitale (riscatto = riscatto), gli aggressori utilizzano malware come virus, worm e cavalli di Troia per controllare in remoto o paralizzare singoli file, interi computer o interi server. Secondo l’Ufficio federale per la sicurezza delle informazioni, il numero di programmi dannosi è aumentato rapidamente: l’Ufficio federale ha registrato fino a 553.000 nuove varianti al giorno in Germania nel 2021. La tendenza è al rialzo. I truffatori scansionano automaticamente Internet alla ricerca di vulnerabilità. Inviano pacchetti di malware tramite e-mail di phishing che contengono collegamenti o allegati. Mittenti dall’aspetto molto autentico con contenuti apparentemente minacciosi come “Abbiamo rilevato attività insolite sul tuo account, accedi immediatamente per evitare di essere bannato” preme i destinatari. Chiunque sia attivo qui, trasferisca denaro, apra un allegato infetto o clicchi su collegamenti difettosi, cade nella trappola. Per caso, l’impiegato ignorante scarica i codici distruttivi. Il download spesso passa inosservato all’inizio perché il malware analizza principalmente l’infrastruttura IT. In media, un parassita inizia a devastare dopo soli 180 giorni. Questi programmi penetrano quindi nella rete attraverso una vulnerabilità. Anche se qualcuno installa un programma apparentemente legittimo, può entrare nel sistema come un Trojan.

Misura preventiva n. 1: mantenere la tecnologia aggiornata

La verità è: nessuno può impedire ai personaggi oscuri di attaccare. Tuttavia, le possibilità di un tentativo riuscito possono certamente essere ridotte. Come per tutti i pericoli, la prevenzione funziona come la migliore protezione. Ciò inizia, ad esempio, con le aziende che utilizzano un moderno software antivirus che protegge e rimuove il malware e scansiona anche i download. Quando possibile, gli utenti dovrebbero proteggere i propri servizi utilizzando l’autenticazione a due fattori. Se i criminali ottengono l’accesso a una password, non ha senso chiederne un’altra. Un’altra misura sottovalutata è la dipendenza da singole password difficili da decifrare per ogni servizio. In situazioni di emergenza, i criminali possono accedere a un solo account. I generatori di password e i gestori che creano e gestiscono in modo sicuro i gruppi sono adatti a questo.

Chiunque voglia rendere la vita più difficile ai criminali utilizza sempre l’ultima versione del proprio sistema operativo e browser, incluso il firewall. Persone competenti mantengono aggiornato il software e installano rapidamente gli aggiornamenti di sicurezza. Naturalmente, queste sono solo alcune delle procedure tecniche. È meglio per i proprietari e gli operatori chiedere consiglio a esperti esterni indipendenti su quali schermi sono adatti a loro individualmente.

Misura di sicurezza n. 2: meglio equipaggiati per gli hacker grazie al GDPR

Sfortunatamente, sono davvero pochi coloro che si rendono conto che la conformità al GDPR contribuisce in modo fondamentale anche alla protezione degli hacker. Ad esempio, dal 2018, lo statuto richiede agli imprenditori di archiviare in modo sicuro le informazioni personali. Gli imprenditori devono soddisfare questo chiaro requisito e documentarlo in modo affidabile. Altrimenti c’è il rischio di multe o avvertimenti. Tutto qui ruota attorno a controlli di accesso, diritti di accesso e TOM e Co. Con le misure richieste dal GDPR, le aziende sono automaticamente protette meglio da intrusi esterni – anche legalmente sul sicuro, perché i loro sistemi informatici dovrebbero almeno essere conformi allo stato dell’arte. La protezione dei dati tecnici funzionali fornisce un contributo essenziale alla sicurezza delle informazioni. La specifica impedisce l’uso di programmi obsoleti, file morti, lacune nei processi o porte aperte. Il motivo per cui molti trovano fastidioso questo elenco è perché non fornisce alcuna assistenza nell’implementazione. Non ci sono prove chiare per la vita di tutti i giorni. Molte aziende affrontano le stesse domande sul regolamento generale sulla protezione dei dati (GDPR). L’intero argomento non è una scienza complicata. Il rispetto delle normative non è complicato o costoso. Si tratta di fare la cosa giusta con il buon senso, niente di più, niente di meno.

Misura preventiva n. 3: le aziende lungimiranti fanno della sicurezza IT una priorità

In teoria, qualsiasi dispositivo connesso a una rete potrebbe essere il bersaglio di un attacco hacker. Oltre alle pareti artistiche, in azienda è necessario anche un cambiamento culturale. I dipendenti devono essere informati della minaccia digitale. Tutti in azienda devono sapere come agire in situazioni difficili. Perché spesso la più grande debolezza non è la tecnologia, ma le persone. Le persone inesperte spesso aprono le porte ai criminali informatici per ignoranza, buona fede o manipolazioni. Ecco perché è così importante che i capi illuminino le loro squadre – parlando con loro stessi, attraverso frequenti allusioni e coaching. La consapevolezza della sicurezza sostenibile ha successo solo se i manager danno la priorità al tema della protezione dei dati, danno l’esempio e conducono campagne regolari di sicurezza IT. Per proteggere adeguatamente sistemi e contenuti, sono necessarie una certa competenza informatica, una guida pratica, personale formato e supporto nella vita di tutti i giorni. Si tratta di diversi piccoli comportamenti quotidiani che fanno una grande differenza, come ad esempio: fidarsi ingenuamente dei mittenti di posta elettronica, scaricare app solo dagli store ufficiali, navigare solo su siti Web certificati SSL/TLS, tunnel VPN e reti WiFi crittografate. I giocatori devono eliminare costantemente i vecchi dati, disinstallare il software scaduto, utilizzare backup, proteggere in modo affidabile nuovi software, dispositivi, servizi e dati con password complesse e non annotarli in note adesive.

Definisci gli attacchi in anticipo e imposta un concetto di sicurezza

Con processi ben organizzati, responsabilità chiare e personale qualificato, le aziende raggiungono un livello di sicurezza molto più elevato. È importante che tutti conoscano l’ingegneria sociale e gli attacchi di phishing in una fase iniziale. Il modo migliore per farlo è attraverso istruzioni di sicurezza, corsi di formazione o simulazioni di campagne di phishing. I proprietari dovrebbero idealmente richiedere ai loro team di seguire un’ulteriore formazione in sicurezza IT e protezione dei dati su base annuale. Ciò aumenta la presenza del soggetto. Allo stesso tempo, è consigliabile integrare l’amministratore IT che crea un concetto di sicurezza con gli amministratori e il reparto IT.

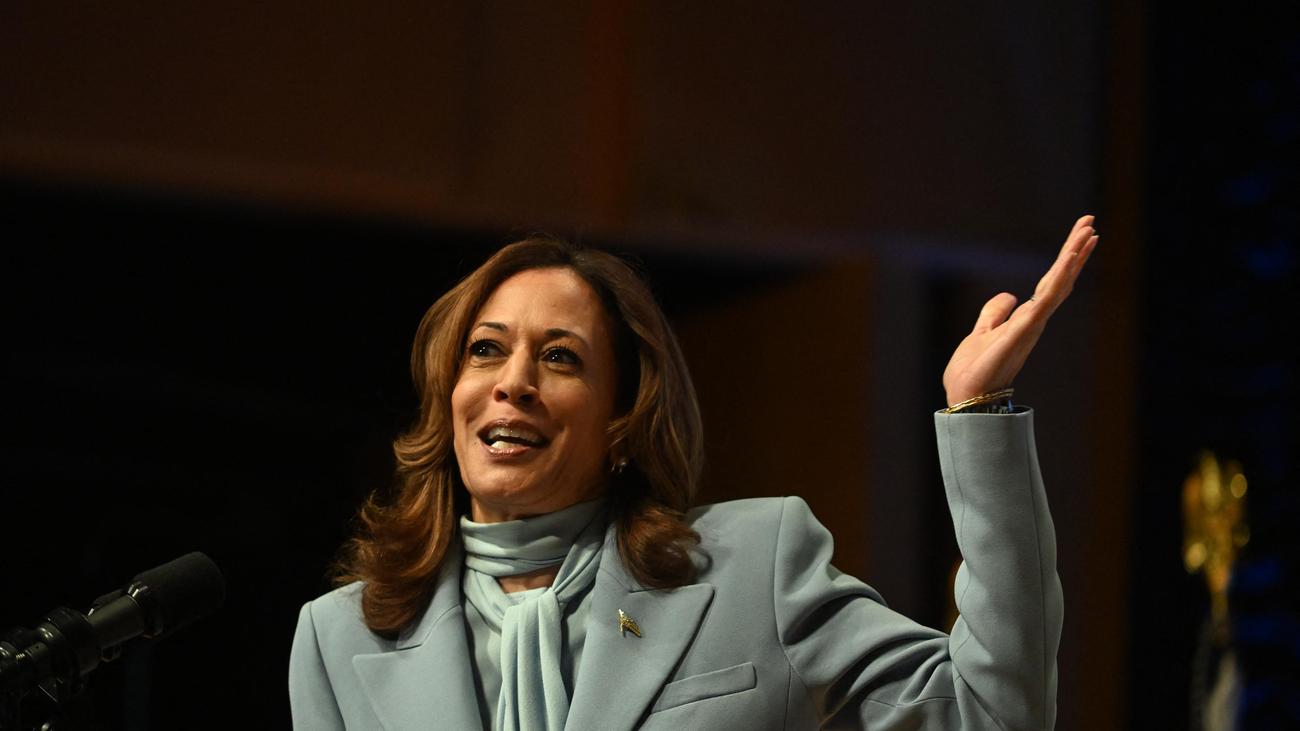

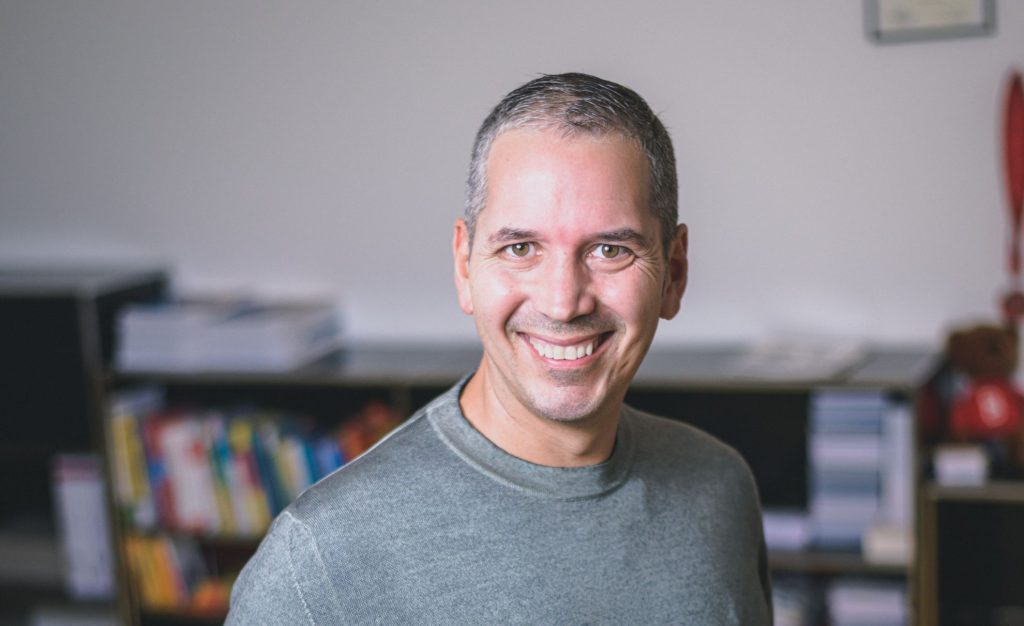

Circa l’autore

Shem Barth: Come illuminatore digitale, li conosce tutti: i pericoli dei data spider, le truffe dei ladri di dati, ma anche i modi affidabili in cui tutti possono proteggere la propria privacy online. Achim Barth è uno dei contatti più efficienti in tutto ciò che riguarda la protezione dei dati personali. Il Certified Multi-Data Protection Officer accompagna privati e aziende nel campo della sicurezza informatica. In workshop, seminari e conferenze, il fondatore di Barth Data Protection ispira soluzioni pratiche. Trasmette le sue conoscenze specialistiche in modo coinvolgente e divertente, in modo che sia gli inesperti che gli appassionati di tecnologia traggano vantaggio dal valore aggiunto e dal vantaggio competitivo delle sue conoscenze. www.barth-datenschutz.de

Il libro sull’argomento

Achim Barth

Implementare correttamente il GDPR in 30 minuti

96 pagine (cartone/brossura/brossura)

978-3-96739-121-3

9,90 euro (d) | 10,20 euro (a)

Gabal Verlag, Offenbach 2022

PD: 30/08/2022

Fonti di immagini

- Achim Barth: Protezione dei dati di Barth

“Studente amichevole. Giocatore certificato. Evangelista dei social media. Fanatico di Internet. Cade molto. Futuro idolo degli adolescenti.”

More Stories

La Federal Reserve americana taglia il tasso di interesse di riferimento di 0,5 punti percentuali

DER BUSINESS Travel vince con rinomate aziende del settore televisivo e medico

Aura 03: Piccola, elettrica, ma con molta brillantezza